اتصال به روتر

دو نوع روتر وجود دارد:

- با تنظیمات پیش فرض

- بدون تنظیمات پیش فرض، وقتی پیکربندی خاصی پیدا نشد، آدرس IP 192.168.88.1/24 روی ether1 یا combo1 یا sfp1 تنظیم میشود.

اطلاعات بیشتر در مورد پیکربندی پیشفرض فعلی را میتوانید در سند راهنمای سریع ارائه شده به همراه دستگاهتان بیابید. سند راهنمای سریع شامل اطلاعاتی در مورد پورت هایی است که برای اولین بار باید استفاده شود و چگونه دستگاه های خود را وصل کنید.

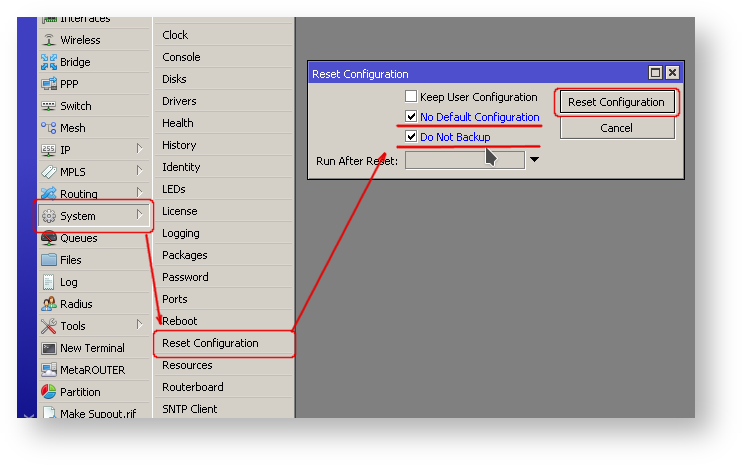

این سند نحوه راهاندازی دستگاه را از ابتدا توضیح میدهد، بنابراین از شما میخواهیم همه پیشفرضها را پاک کنید.

هنگام اتصال اولین بار به روتر با نام کاربری پیشفرض admin و بدون رمز عبور ( برای برخی از مدلها، رمز عبور کاربر را روی برچسب بررسی کنید) ، از شما خواسته میشود تنظیمات پیشفرض را بازنشانی یا حفظ کنید (حتی اگر پیکربندی پیشفرض فقط یک آدرس IP داشته باشد). از آنجایی که این مقاله فرض می کند که هیچ پیکربندی روی روتر وجود ندارد، باید آن را با فشار دادن “r” روی صفحه کلید هنگامی که از شما خواسته شد حذف کنید یا روی دکمه “Remove configuration” در WinBox کلیک کنید.

روتر بدون تنظیمات پیش فرض

اگر پیکربندی پیشفرض روی روتر وجود نداشته باشد، چندین گزینه دارید، اما در اینجا ما از یک روش متناسب با نیازهای خود استفاده خواهیم کرد.

پورت Routers ether1 را به کابل WAN وصل کنید و کامپیوتر خود را به ether2 وصل کنید. حالا WinBox را باز کنید و در neighbor discovery ، روتر خود را پیدا کنید.

اگر روتر را در لیست مشاهده کردید، روی آدرس MAC کلیک کنید و روی Connect کلیک کنید .

ساده ترین راه برای اطمینان از اینکه روتر کاملاً تمیزی دارید اجرا کردن کد زیر است

/system reset-configuration no-defaults=yes skip-backup=yes

یا از WinBox (شکل 1-1):

پیکربندی دسترسی IP

از آنجایی که اتصال MAC چندان پایدار نیست، اولین کاری که باید انجام دهیم این است که یک روتر راه اندازی کنیم تا اتصال IP در دسترس باشد:

- افزودن رابط پل و پورت های پل.

- یک آدرس IP به رابط LAN اضافه کنید.

- یک سرور DHCP راه اندازی کنید.

تنظیم پل و آدرس IP بسیار آسان است:

/interface bridge add name=local

/interface bridge port add interface=ether2 bridge=local

/ip address add address=192.168.88.1/24 interface=local

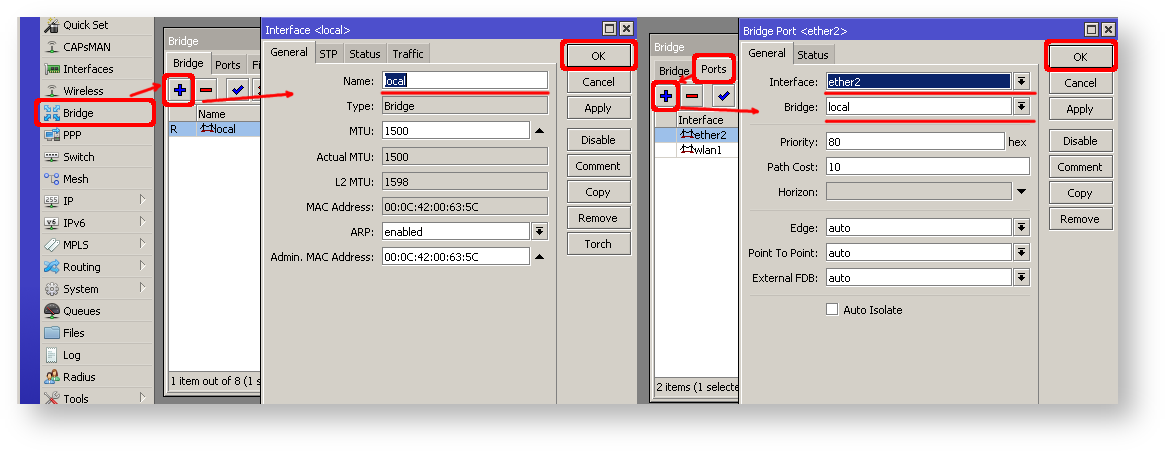

اگر WinBox/WeBfig را به عنوان ابزار پیکربندی ترجیح می دهید:

- پنجره Bridge را باز کنید ، تب Bridge باید انتخاب شود.

- بر روی دکمه + کلیک کنید ، یک گفتگوی جدید باز می شود، نام Bridge را local وارد کنید و روی OK کلیک کنید .

- تب Ports را انتخاب کرده و بر روی دکمه + کلیک کنید ، یک گفتگوی جدید باز می شود.

- Interface ether2 را انتخاب کنید و از لیست کشویی قسمت Bridge ، local را انتخاب کنید و روی دکمه OK کلیک کنید تا تنظیمات اعمال شود.

- می توانید گفتگوی bridge را ببندید.

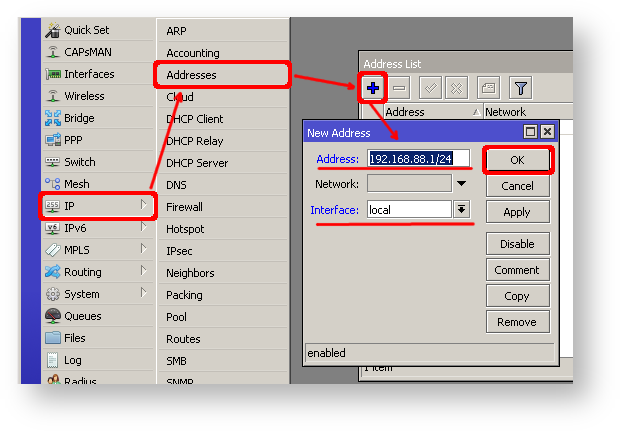

- IP -> گفتگوی Addresses را باز کنید .

- بر روی دکمه + کلیک کنید ، یک گفتگوی جدید باز می شود.

- آدرس IP 192.168.88.1/24 را وارد کنید ، interface local را از لیست کشویی انتخاب کنید و روی دکمه OK کلیک کنید.

مرحله بعدی راه اندازی سرور DHCP است. ما دستور setup را برای پیکربندی آسان و سریع اجرا می کنیم:

[admin@MikroTik] /ip dhcp-server setup [enter]

Select interface to run DHCP server on

dhcp server interface: local [enter]

Select network for DHCP addresses

dhcp address space: 192.168.88.0/24 [enter]

Select gateway for given network

gateway for dhcp network: 192.168.88.1 [enter]

Select pool of ip addresses given out by DHCP server

addresses to give out: 192.168.88.2-192.168.88.254 [enter]

Select DNS servers

dns servers: 192.168.88.1 [enter]

Select lease time

lease time: 10m [enter]

توجه داشته باشید که اکثر گزینه های پیکربندی به طور خودکار تعیین می شوند و فقط کافی است کلید enter را فشار دهید.

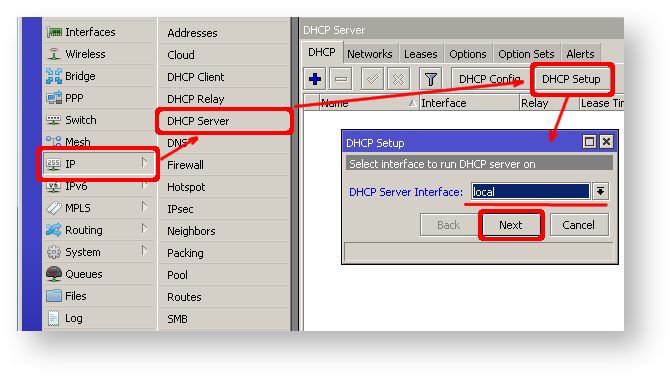

همین ابزار راه اندازی در WinBox/WeBfig نیز موجود است:

- Ip -> پنجره سرور DHCP را باز کنید ، تب DHCP باید انتخاب شود.

- بر روی دکمه DHCP Setup کلیک کنید ، یک گفتگوی جدید باز می شود، DHCP Server Interface را وارد کنید و روی دکمه Next کلیک کنید.

- برای تکمیل تنظیمات، ویزارد را تا انتها ادامه دهید.

اکنون رایانه متصل باید بتواند یک آدرس IP پویا دریافت کند. Winbox را ببندید و با استفاده از آدرس IP (192.168.88.1) مجدداً به روتر متصل شوید.

پیکربندی اتصال به اینترنت

مرحله بعدی دسترسی روتر به اینترنت است. انواع مختلفی از اتصالات اینترنتی وجود دارد، اما رایج ترین آنها عبارتند از:

- آدرس IP عمومی پویا؛

- آدرس IP عمومی استاتیک؛

- اتصال PPPoE

IP عمومی پویا

پیکربندی آدرس پویا ساده ترین است. شما فقط باید یک سرویس گیرنده DHCP را در رابط عمومی راه اندازی کنید. سرویس گیرنده DHCP اطلاعاتی را از یک ارائه دهنده خدمات اینترنتی (ISP) دریافت می کند و یک آدرس IP، DNS، سرورهای NTP و مسیر پیش فرض را برای شما تنظیم می کند.

/ip dhcp-client add disabled=no interface=ether1

پس از افزودن client باید آدرس اختصاص داده شده را ببینید و وضعیت باید محدود شود

[admin@MikroTik] /ip dhcp-client> print

Flags: X - disabled, I - invalid

# INTERFACE USE ADD-DEFAULT-ROUTE STATUS ADDRESS

0 ether1 yes yes bound 1.2.3.100/24

IP عمومی استاتیک

در مورد پیکربندی آدرس استاتیک، ISP شما پارامترهایی را به شما می دهد، به عنوان مثال:

- IP: 1.2.3.100/24

- Gateway: 1.2.3.1

- DNS: 8.8.8.8

اینها سه پارامتر اساسی هستند که برای اینکه اتصال اینترنت کار کند به آنها نیاز دارید

برای تنظیم این مورد در RouterOS ما به صورت دستی یک آدرس IP اضافه می کنیم، یک مسیر پیش فرض را به Gateway ارائه شده اضافه می کنیم، و یک سرور DNS راه اندازی می کنیم.

/ip address add address=1.2.3.100/24 interface=ether1

/ip route add gateway=1.2.3.1

/ip dns set servers=8.8.8.8

اتصال PPPoE

اتصال PPPoE به شما یک آدرس IP پویا می دهد و می تواند به صورت پویا DNS و default gateway را پیکربندی کند. به طور معمول ارائه دهنده خدمات (ISP) یک نام کاربری و رمز عبور برای اتصال به شما می دهد

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123 \

add-default-route=yes use-peer-dns=yes

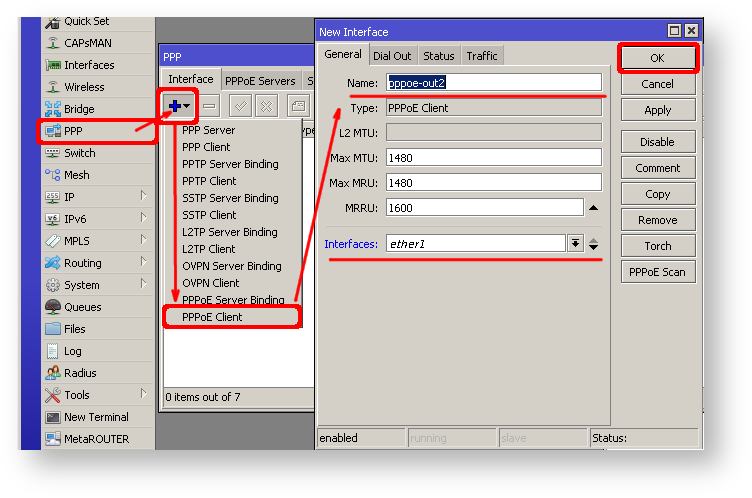

اقدامات در Winbox/Webfig:

- پنجره PPP را باز کنید ، تب Interfaces باید انتخاب شود.

- روی دکمه + کلیک کنید و PPPoE Client را از لیست کشویی انتخاب کنید، گفتگوی جدید باز می شود.

- Interface ether1 را از لیست کشویی انتخاب کنید و روی دکمه OK کلیک کنید تا تنظیمات اعمال شوند.

علاوه بر این در پیکربندی، رابط WAN اکنون رابط pppoe-out است ، نه ether1 .

بررسی اتصال

پس از پیکربندی موفقیت آمیز، باید بتوانید از روتر به اینترنت دسترسی داشته باشید.

تأیید اتصال IP با پینگ کردن آدرس IP شناخته شده (به عنوان مثال سرور DNS Google)

[admin@MikroTik] > /ping 8.8.8.8

HOST SIZE TTL TIME STATUS

8.8.8.8 56 47 21ms

8.8.8.8 56 47 21ms

[admin@MikroTik] > /ping www.google.com

وضعیت زمان اندازه میزبان TTL

173.194.32.49 56 55 13ms

173.194.32.49 56 55 12ms

اگر همه چیز به درستی تنظیم شده باشد، پینگ را در هر دو حالت باید داشته باشید.

در صورت خرابی به بخش عیب یابی مراجعه کنید

محافظت از روتر

اکنون هر کسی در سراسر جهان می تواند به روتر ما دسترسی داشته باشد، بنابراین بهترین زمان برای محافظت از آن در برابر مزاحمان و حملات اساسی است.

دسترسی به رمز عبور کاربر

روترهای MikroTik نیاز به پیکربندی رمز عبور دارند، پیشنهاد می کنیم از ابزار تولید رمز عبور برای ایجاد رمزهای عبور ایمن و غیر تکراری استفاده کنید. منظور ما از رمز عبور ایمن:

- حداقل 12 کاراکتر؛

- شامل اعداد، نمادها، بزرگ و حروف کوچک.

- واژه دیکشنری یا ترکیبی از واژه های دیکشنری نیست

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/,"

گزینه دیگری برای تنظیم رمز عبور،

/password

ما قویاً پیشنهاد می کنیم از روش دوم یا رابط Winbox برای اعمال رمز عبور جدید برای روتر خود استفاده کنید تا از دسترسی غیرمجاز دیگر محافظت شود.

[admin@MikroTik] > / password

old password:

new password: ******

retype new password: ******

حتما رمز عبور را به خاطر بسپارید! اگر آن را فراموش کنید، هیچ بازیابی وجود ندارد. شما باید روتر را دوباره کانفیگ کنید!

همچنین می توانید کاربران بیشتری با دسترسی کامل یا محدود به روتر در منوی /user اضافه کنید

بهترین روش اضافه کردن یک کاربر جدید با رمز عبور قوی و غیرفعال کردن یا حذف کاربر پیش فرض مدیریت است

/user add name=myname password=mypassword group=full

/user remove admin

دسترسی به اتصال MAC

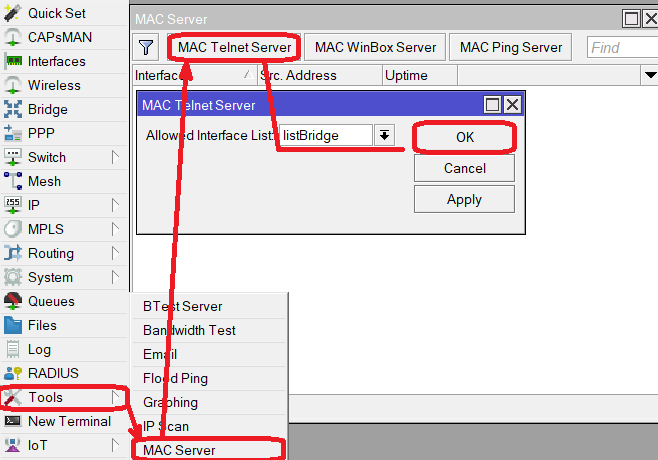

بهطور پیشفرض، سرور مک بر روی همه رابطها اجرا میشود، بنابراین ما همه ورودیهای پیشفرض را غیرفعال میکنیم و یک رابط محلی اضافه میکنیم تا اتصال MAC از پورت WAN را ممنوع کند. ویژگی MAC Telnet Server به شما امکان می دهد محدودیت هایی را برای “لیست” رابط اعمال کنید.

ابتدا یک لیست رابط ایجاد کنید:

[admin@MikroTik] > /interface list add name=listBridge

سپس، bridge ایجاد شده قبلی خود با نام “local” را به لیست رابط اضافه کنید:

[admin@MikroTik] > /interface list member add list=listBridge interface=local

“لیست” (از interfaces) جدید ایجاد شده را در سرور MAC اعمال کنید:

[admin@MikroTik] > tool mac-server set allowed-interface-list=listBridge

همین کار را برای دسترسی Winbox MAC انجام دهید

[admin@MikroTik] > tool mac-server mac-winbox set allowed-interface-list=listBridge

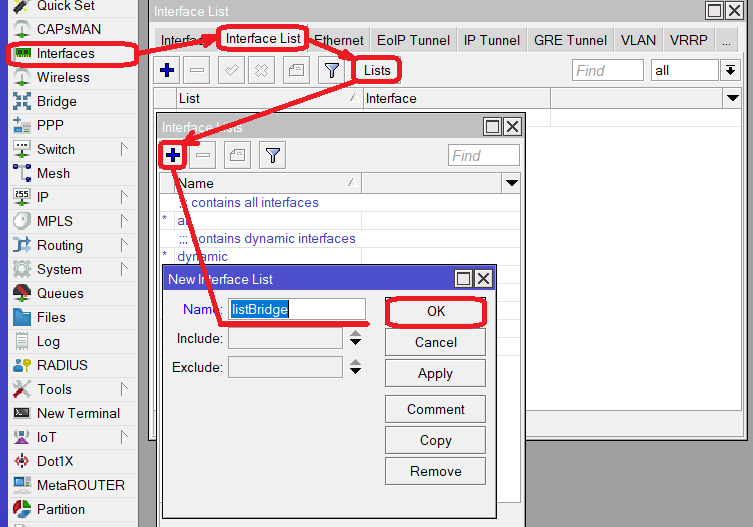

اقدامات در Winbox/Webfig:

- Interfaces → Interface List → Lists را باز کنید و با کلیک بر روی “+” یک لیست جدید اضافه کنید.

- نام لیست رابط “listBridge” را در قسمت Name وارد کرده و OK را کلیک کنید .

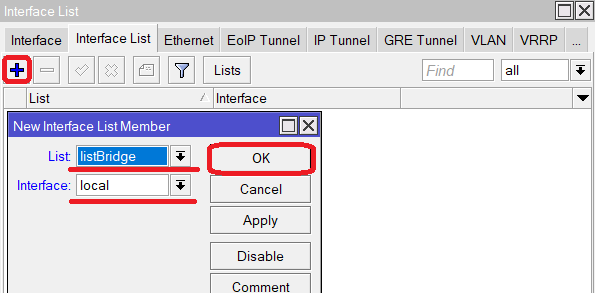

- به بخش Interfaces → Interface List برگردید و روی “+” کلیک کنید.

- “listBridge” را از گزینه های لیست کشویی انتخاب کنید و “local” را از گزینه های کشویی Interface انتخاب کنید و روی OK کلیک کنید .

- Tools -> Mac Server را باز کنید .

- بر روی دکمه “MAC Telnet Server” کلیک کنید ، یک گفتگوی جدید باز می شود.

- لیست جدید ایجاد شده “listBridge” را از لیست کشویی انتخاب کنید و روی دکمه OK کلیک کنید تا تنظیمات اعمال شود.

همین کار را در تب MAC Winbox Server انجام دهید تا اتصالات Mac Winbox را از اینترنت مسدود کنید.

Neighbor Discovery

پروتکل MikroTik Neighbor discovery برای نشان دادن و شناسایی سایر روترهای MikroTik در شبکه استفاده می شود. غیرفعال کردن کشف همسایه در رابط های عمومی

/ip neighbor discovery-settings set discover-interface-list=listBridge

دسترسی به اتصال IP

علاوه بر این واقعیت که فایروال از روتر شما در برابر دسترسی غیرمجاز شبکه های بیرونی محافظت می کند، امکان محدود کردن دسترسی به نام کاربری برای آدرس IP خاص وجود دارد.

/user set 0 allowed-address=x.x.x.x/yy

xxxx/yy – IP یا subnet شبکه شما که اجازه دسترسی به روتر شما را دارد.

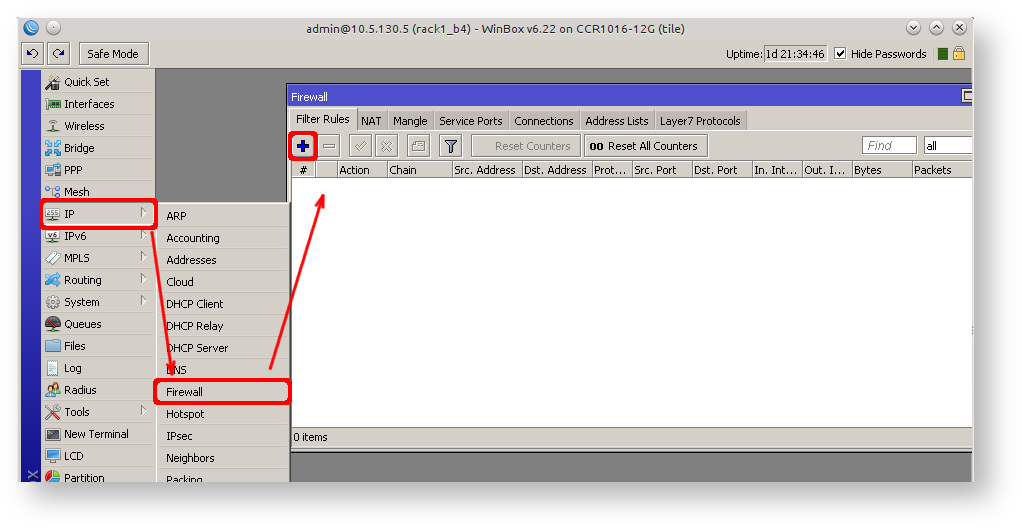

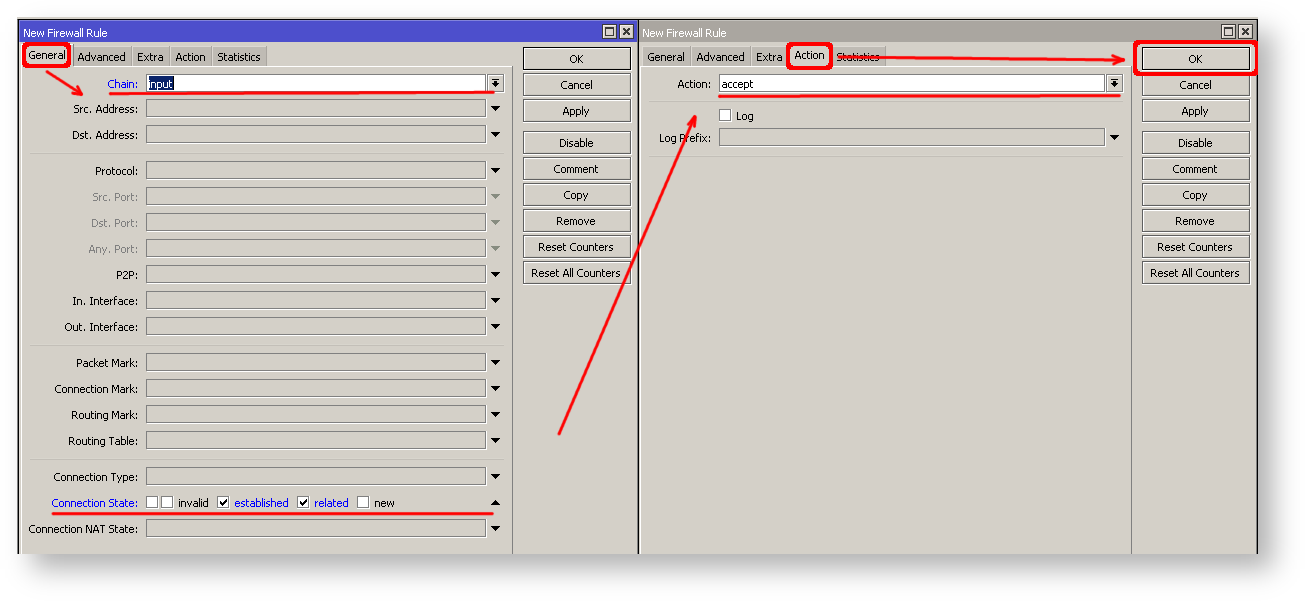

اتصال IP در رابط عمومی باید در فایروال محدود شود. ما فقط دسترسی ICMP (ping/traceroute)، IP Winbox و ssh را می پذیریم.

/ip firewall filter

add chain=input connection-state=established,related action=accept comment="accept established,related";

add chain=input connection-state=invalid action=drop;

add chain=input in-interface=ether1 protocol=icmp action=accept comment="allow ICMP";

add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox";

add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH";

add chain=input in-interface=ether1 action=drop comment="block everything else";

در صورتی که یک رابط عمومی یک pppoe باشد، اینترفیس داخلی باید روی “pppoe-out” تنظیم شود.

دو قانون اول، بستهها را از اتصالات از قبل ایجاد شده میپذیرند، بنابراین فرض میکنیم که آنها برای بارگذاری بیش از حد CPU مناسب هستند. قانون سوم هر بسته ای را که “ردیاب اتصال” فکر می کند نامعتبر است حذف می کند. پس از آن، قوانین پذیرش معمولی را برای پروتکل های خاص تنظیم می کنیم.

اگر از Winbox/Webfig برای پیکربندی استفاده میکنید، در اینجا مثالی از نحوه اضافه کردن یک قانون ایجاد شده/مرتبط آورده شده است:

- پنجره IP -> Firewall را باز کنید ، روی زبانه Filter rules کلیک کنید.

- بر روی دکمه + کلیک کنید ، یک گفتگوی جدید باز می شود.

- chain input را انتخاب کنید، روی Connection state کلیک کنید، و چک باکس های ایجاد شده و مرتبط را انتخاب کنید.

- روی تب Action کلیک کنید و مطمئن شوید که action accept انتخاب شده است.

- برای اعمال تنظیمات بر روی دکمه Ok کلیک کنید.

برای افزودن قوانین دیگر روی + برای هر قانون جدید کلیک کنید و همان پارامترهایی را که در مثال کنسول ارائه شده است پر کنید.

خدمات اداری

اگرچه فایروال از روتر در برابر رابط عمومی محافظت می کند، اما ممکن است بخواهید برخی خدمات RouterOS را غیرفعال کنید.

اکثر ابزارهای مدیریتی RouterOS در منوی سرویس /ip پیکربندی میشوند

فقط موارد امن را نگه دارید،

/ip service disable telnet,ftp,www,api

پورتهای سرویس پیشفرض را تغییر دهید، این عمل بلافاصله بسیاری از تلاشهای تصادفی ورود به سیستم brute force SSH را متوقف میکند:

/ip service set ssh port=2200

علاوه بر این، هر سرویس را می توان با آدرس IP مجاز یا محدوده آدرس ایمن کرد (سرویس آدرس به آن پاسخ می دهد)، اگرچه روش ترجیحی تر مسدود کردن دسترسی ناخواسته در فایروال است زیرا فایروال حتی اجازه باز کردن سوکت را نمی دهد.

/ip service set winbox address=192.168.88.0/24

سایر خدمات

یک سرور پهنای باند، برای آزمایش توان بین دو روتر MikroTik استفاده می شود. آن را در production environment غیرفعال کنید.

/tool bandwidth-server set enabled=no

یک روتر ممکن است حافظه پنهان DNS را فعال کرده باشد که زمان پاسخ به درخواستهای DNS از مشتریان به سرورهای راه دور را کاهش میدهد. در صورتی که حافظه نهان DNS در روتر شما مورد نیاز نیست یا از روتر دیگری برای چنین اهدافی استفاده می شود، آن را غیرفعال کنید.

/ip dns set allow-remote-requests=no

برخی از RouterBOARDها دارای یک ماژول LCD برای اهداف اطلاعاتی هستند، پین را تنظیم یا غیرفعال کنید.

/lcd set enabled=no

برای کاهش دسترسی غیرمجاز به روتر، تمرین خوبی است که تمام رابط های استفاده نشده را در روتر خود غیرفعال کنید.

/interface print

/interface set x disabled=yes

دراینجا “X” تعدادی از رابط های استفاده نشده است .

RouterOS از رمزنگاری قوی تری برای SSH استفاده می کند، اکثر برنامه های جدیدتر از آن برای روشن کردن رمزنگاری قوی SSH استفاده می کنند:

/ip ssh set strong-crypto=yes

سرویسهای زیر بهطور پیشفرض غیرفعال هستند، با این وجود، بهتر است مطمئن شوید که هیچیک از آنها به طور تصادفی فعال نشده است:

- MikroTik caching proxy

/ip proxy set enabled=no

- MikroTik socks proxy

/ip socks set enabled=no

- سرویس UPNP MikroTik

/ip upnp set enabled=no

- سرویس نام پویا MikroTik یا IP cloud

/ip cloud set ddns-enabled=no update-time=no

پیکربندی NAT

در این مرحله، رایانه شخصی هنوز قادر به دسترسی به اینترنت نیست، زیرا آدرسهای مورد استفاده محلی از طریق اینترنت قابل مسیریابی نیستند. هاست های راه دور به سادگی نمی دانند چگونه به آدرس محلی شما به درستی پاسخ دهند.

راه حل این مشکل تغییر آدرس منبع بسته های خروجی به IP عمومی روتر است. این را می توان با قانون NAT انجام داد:

/ip firewall nat

add chain=srcnat out-interface=ether1 action=masquerade

در صورتی که یک رابط عمومی یک pppoe باشد، رابط خارجی باید روی “pppoe-out” تنظیم شود.

یکی دیگر از مزایای چنین تنظیماتی این است که کلاینت های NATed پشت روتر مستقیماً به اینترنت متصل نیستند، به این ترتیب محافظت اضافی در برابر حملات از خارج عمدتاً مورد نیاز نیست.

Port Forwarding

برخی از دستگاه های سرویس گیرنده ممکن است نیاز به دسترسی مستقیم به اینترنت از طریق پورت های خاص داشته باشند. به عنوان مثال، یک کلاینت با آدرس IP 192.168.88.254 باید توسط پروتکل دسکتاپ از راه دور (RDP) قابل دسترسی باشد.

پس از جستجوی سریع در گوگل، متوجه میشویم که RDP روی پورت TCP 3389 اجرا میشود. اکنون میتوانیم یک قانون NAT مقصد برای هدایت RDP به رایانه شخصی client اضافه کنیم.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1 \

action=dst-nat to-address=192.168.88.254

اگر قوانین سختگیرانه فایروال را تنظیم کرده اید، پروتکل RDP باید در زنجیره جلویی فیلتر فایروال مجاز باشد.

راه اندازی Wireless

برای سهولت استفاده، راهاندازی بیسیم پلشده بهگونهای ساخته میشود که میزبانهای سیمی شما در همان دامنه پخش اترنت با کلاینتهای بیسیم باشند.

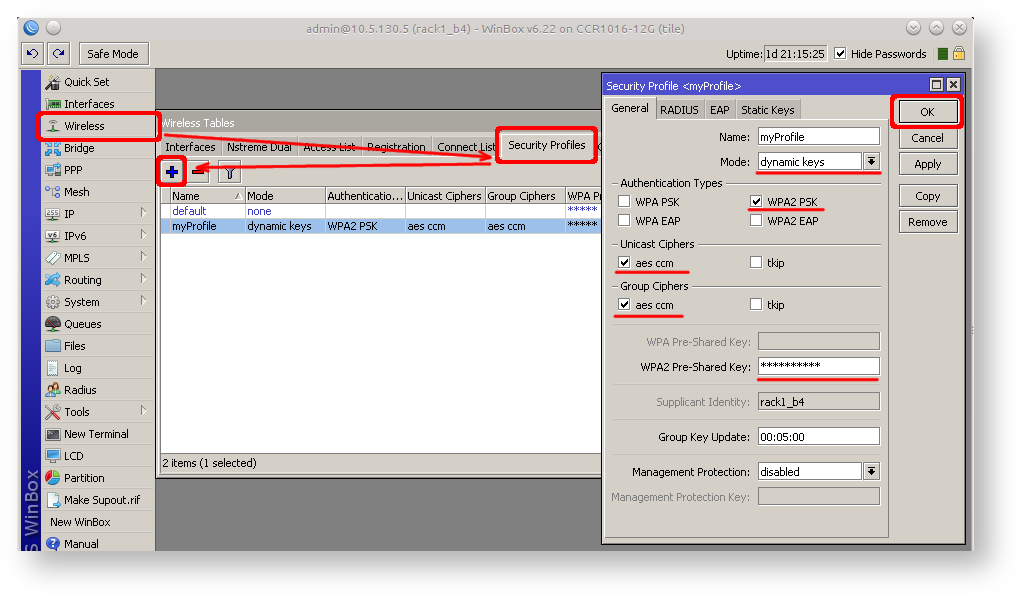

بخش مهم این است که اطمینان حاصل کنیم که بی سیم ما محافظت می شود، بنابراین اولین قدم نمایه امنیتی است.

پروفایل های امنیتی از طریق/interface wireless security-profilesدر یک ترمینال پیکربندی می شوند.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys \

wpa2-pre-shared-key=1234567890

در Winbox/Webfig روی Wireless کلیک کنید تا پنجره های بی سیم باز شود و برگه Security Profile را انتخاب کنید .

اگر دستگاههای قدیمی هستند که از WPA2 پشتیبانی نمیکنند (مانند ویندوز XP)، ممکن است بخواهید پروتکل WPA را نیز مجاز کنید.

WPA pre-shared keys و WPA2 نباید یکسان باشند.

اکنون وقتی نمایه امنیتی آماده است، می توانیم رابط بی سیم را فعال کرده و پارامترهای مورد نظر را تنظیم کنیم

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors \

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11 \

security-profile=myProfile frequency-mode=regulatory-domain \

set country=latvia antenna-gain=3

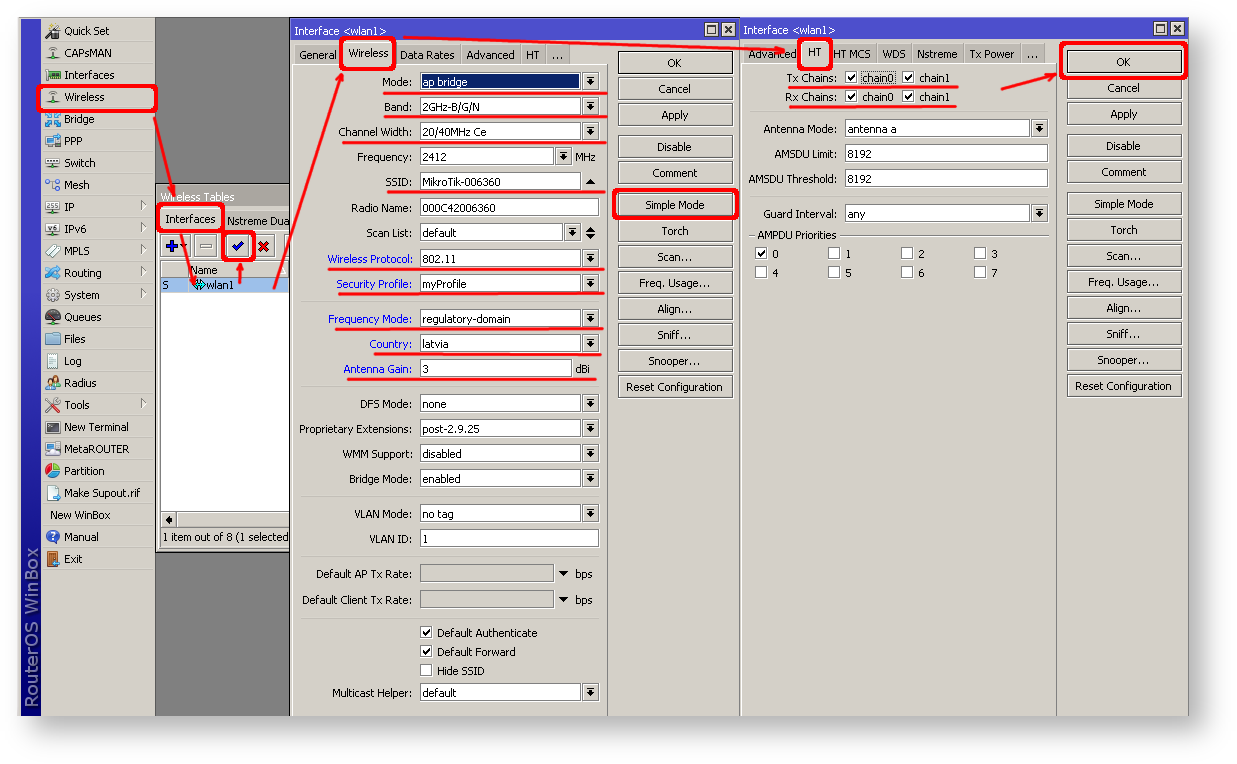

برای انجام همین کار در Winbox/Webfig:

- پنجره Wireless را باز کنید، wlan1 interface را انتخاب کنید و روی دکمه enable کلیک کنید .

- روی wireless interface دوبار کلیک کنید تا کادر گفتگوی configuration باز شود.

- در گفتگوی configuration، روی تب Wireless کلیک کنید و روی دکمه Advanced mode در سمت راست کلیک کنید. هنگامی که روی دکمه کلیک می کنید پارامترهای پیکربندی اضافی ظاهر می شوند و توضیحات دکمه به حالت ساده تغییر می کند .

- پارامترها را همانطور که در تصویر نشان داده شده است، به جز تنظیمات کشور و SSID انتخاب کنید. همچنین ممکن است بخواهید فرکانس و antenna gain متفاوتی را انتخاب کنید.

- سپس، روی تب HT کلیک کنید و مطمئن شوید که هر دو chains انتخاب شده اند.

- برای اعمال تنظیمات بر روی دکمه OK کلیک کنید.

آخرین مرحله اضافه کردن یک wireless interface به یک local bridge است، در غیر این صورت کلاینت های متصل آدرس IP دریافت نخواهند کرد

/interface bridge port

add interface=wlan1 bridge=local

حفاظت از Clients

اکنون زمان آن رسیده است که مقداری حفاظت برای clients در LAN خود اضافه کنیم. با مجموعه ای از قوانین اولیه شروع خواهیم کرد.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related \

comment="fast-track for established,related";

add chain=forward action=accept connection-state=established,related \

comment="accept established,related";

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat \

in-interface=ether1 comment="drop access to clients behind NAT from WAN"

یک مجموعه قوانین شبیه به قوانین input chain است (accept established/related and drop invalid)، به جز قانون اول با action=fasttrack-connection. این قانون به اتصالات ایجاد شده و مرتبط اجازه می دهد تا فایروال را دور بزنند و مصرف CPU را به میزان قابل توجهی کاهش دهند.

تفاوت دیگر آخرین قانون است که تمام تلاش های اتصال جدید را از پورت WAN به شبکه LAN ما حذف می کند (مگر اینکه از DstNat استفاده شود). بدون این قانون، اگر مهاجمی local subnet شما را بشناسد یا حدس بزند، میتواند مستقیماً با local hosts ارتباط برقرار کند و تهدید امنیتی ایجاد کند.

برای مثال های دقیق تر در مورد نحوه ساخت فایروال در بخش فایروال بحث خواهد شد یا مستقیماً مقاله ساختن اولین فایروال شما را بررسی کنید.

مسدود کردن وب سایت های ناخواسته

گاهی اوقات ممکن است بخواهید وبسایتهای خاصی را مسدود کنید، به عنوان مثال، دسترسی کارمندان به سایتهای سرگرمی را ممنوع کنید، دسترسی به پورن را ممنوع کنید، و غیره. این را می توان با هدایت کردن ترافیک HTTP به یک سرور پراکسی و استفاده از یک لیست دسترسی برای اجازه یا رد وب سایت های خاص به دست آورد.

ابتدا باید یک قانون NAT اضافه کنیم تا HTTP را به پروکسی خود هدایت کنیم. ما از سرور پروکسی داخلی RouterOS که روی پورت 8080 اجرا می شود استفاده خواهیم کرد.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24 \

action=redirect to-ports=8080

پروکسی وب را فعال کنید و برخی از وب سایت ها را رها کنید:

/ip proxy set enabled=yes

/ip proxy access add dst-host=www.facebook.com action=deny

/ip proxy access add dst-host=*.youtube.* action=deny

/ip proxy access add dst-host=:vimeo action=deny

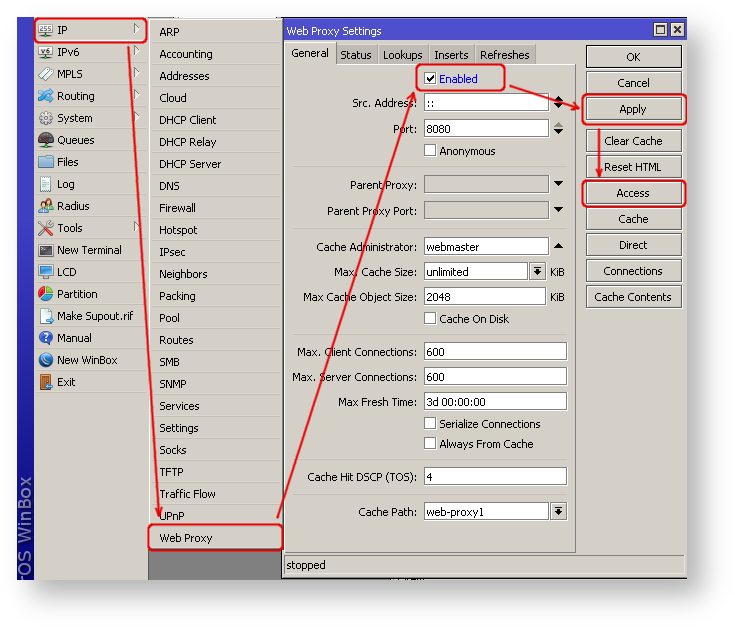

استفاده در Winbox:

- در منوی سمت چپ به IP -> Web Proxy بروید

- گفتگوی تنظیمات پروکسی وب ظاهر می شود.

- چک باکس “Enable” را علامت بزنید و روی دکمه “Apply” کلیک کنید

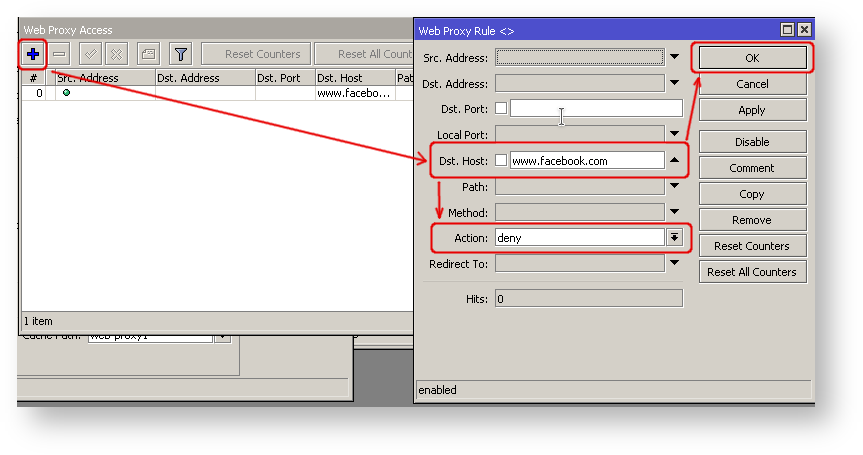

- سپس روی دکمه «Access» کلیک کنید تا گفتگوی «Web Proxy Access» باز شود

- در گفتگوی “Web Proxy Access” روی “+” کلیک کنید تا یک قانون جدید پروکسی وب اضافه شود

- نام میزبان Dst را که میخواهید مسدود کنید، وارد کنید، در این مورد، ” www.facebook.com “

- Action : deny را انتخاب کنید.

- سپس بر روی دکمه “Ok” کلیک کنید تا تغییرات اعمال شود.

- همین کار را برای اضافه کردن قوانین دیگر تکرار کنید.

عیب یابی

RouterOS دارای ابزارهای مختلف عیبیابی داخلی است، مانند پینگ، traceroute, torch, packet sniffer, bandwidth test و غیره.

ما قبلاً در این مقاله از ابزار پینگ برای تأیید اتصال به اینترنت استفاده کردیم .

در صورت عدم موفقیت پینگ عیب یابی کنید

مشکل ابزار پینگ این است که فقط می گوید مقصد غیرقابل دسترس است ، اما اطلاعات دقیق تری در دسترس نیست. بیایید اشتباهات اساسی را مرور کنیم.

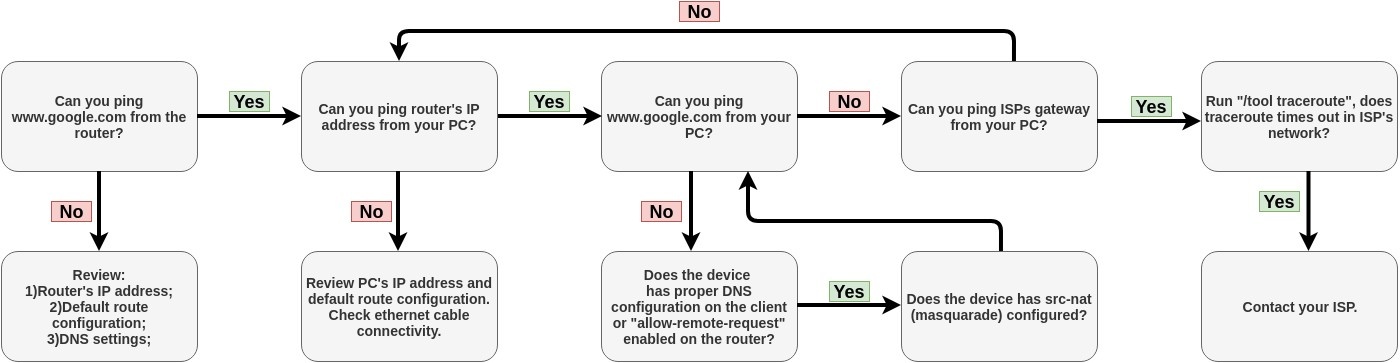

شما نمی توانید از رایانه خود که به دستگاه MikroTik متصل است به www.google.com دسترسی پیدا کنید: